Sicheres Cloud-Computing

Mit AWS sicher in die Cloud

Der Beginn von Industrie 4.0 hat dazu geführt, dass Fabriken weit mehr automatisiert und mit Remote-Fertigungs- und Steuerungskonzepten ausgestattet sind. Dies setzt Anlagen auch dem Risiko eines ungewollten Zugriffs aus. Wenn die Fabrik, wie üblich, mit einer öffentlichen oder privaten Cloud verbunden ist, bestehen inhärente Sicherheitsrisiken.

Ein guter Ausgangspunkt ist es, festzulegen, ob die Lösung eine kabelgebundene, drahtlose oder eine Kombination aus beidem sein soll. Davon ausgehend ist es empfehlenswert, Verbindungstechnologien zu nutzen, die über Standardprotokolle verfügen, wie beispielsweise WiFi, Bluetooth oder Ethernet, um die im industriellen Bereich bekanntesten Technologien zu nennen. Der Einsatz von Standard-Sicherheitsverfahren verringert das Risiko einer Gefährdung der Verbindungen. Das widerstrebt zuweilen den historischen Gepflogenheiten, die in der Industrie üblich sind, die auf proprietäre Lösungen setzt. Die Infrastruktur muss so gebaut sein, dass sie über viele Jahre genutzt werden kann. Eines der Probleme ist jedoch, dass selbst die am höchsten qualifizierten Embedded-Ingenieure nur wenig Wissen über IT-Sicherheitskonzepte haben. Sie sind keine IT-Sicherheitsexperten, und diese Wissenslücke hindert sie daran, eine robuste und sichere IoT-Infrastruktur zu schaffen. Sobald die Verbindung zwischen Fabrik und Cloud hergestellt ist, vertrauen die Ingenieure plötzlich der Welt von Amazon Web Services (AWS), Google, Microsoft Azure usw. und kommen schnell dahinter, dass sie Hilfe von IT-Fachleuten benötigen, um die vielfältigen Sicherheitsbedrohungen, denen sie nun gegenüberstehen, zu bewältigen.

Eines der Hauptziele von Hackern ist das Aushebeln eines einzelnen Zugriffspunkts, um Fernzugriff auf eine große Zahl von Systemen zu erhalten. Remote-Angriffe können großflächige Schäden anrichten, wie zum Beispiel der Distributed Denial of Service (DDoS)-Angriff gezeigt hat. Die Schwachstelle in einem IoT-Netzwerk sind gewöhnlich die Hardware und deren Anwender am Endknoten, – die Techniker, die ihn betreuen, verfügen in der Regel nicht über das IT-Wissen, um sich dem Problem annehmen zu können. Um so wichtiger ist es, Ingenieure und Techniker darin schulen, wie eine sichere End-to-End-Infrastruktur aussehen sollte. Außerdem sind große Cloud-Anbieter, wie AWS, Google und Microsoft wichtige Know-how-Träger. Die große Lektion besteht darin, das Thema Sicherheit nicht zu vernachlässigen oder zu umgehen, und die Sicherheit erst als zusätzliches Add-On zu betrachten, nachdem ein IoT-Netzwerk konzipiert worden ist. An diesem Punkt ist es bereits zu spät. Sicherheit ist etwas, das von Beginn einer jeden IoT-Konzeption an implementiert werden muss. Sicherheit beginnt bei der Hardware und kann nicht einfach als nachträgliche Idee eingefügt oder in der Software ergänzt werden.

Authentifizierung

Das wichtigste Teil des Sicherheitspuzzles ist die Authentifizierung. Ein Systementwickler muss mit der Konzeption beginnen, dass alle an ein Netzwerk angeschlossenen Netzwerkknoten eine eindeutige, geschützte und vertrauenswürdige Identität haben. Zu wissen, ob jemand, der sich im Netzwerk befindet, auch derjenige ist, für den er sich ausgibt und ob er vertrauenswürdig ist, ist von höchster Wichtigkeit. Um dies zu realisieren, muss die übliche Verwendung des Verschlüsselungsprotokolls TLS 1.2 und die gegenseitige Authentifizierung zwischen einem Server und einem IoT-Endknoten stattfinden. Dabei werden Informationen verwendet, denen beide Seiten vertrauen – eine Zertifizierungsstelle.

Jedoch funktioniert dies nur, wenn das vertrauenswürdige Zertifikat, das von der Zertifizierungsstelle ausgestellt wurde, ständig geschützt ist, vom Projektstart angefangen, über die Fertigung und sobald das System in der intelligenten Fabrik eingesetzt wird. Der private Schlüssel, der zur Bestätigung der Authentizität des IoT-Endknotens verwendet wird, muss sicher und geschützt sein. Ein schwaches aber verbreitetes Implementierungsverfahren, das dafür angewendet wird, ist die unverschlüsselte Speicherung des privaten Schlüssels in einem Flash-Speicher innerhalb eines Mikrocontrollers, wo er eventuell Softwaremanipulationen ausgesetzt ist. Allerdings kann jeder auf diesen Speicherbereich zugreifen und ihn einsehen, steuern und so in den Besitz des privaten Schlüssels gelangen. Dies ist eine mangelhafte Umsetzung, die Netzwerkdesignern ein falsches Gefühl von Sicherheit gibt. An dieser Stelle kommt es zu Schäden und großen Problemen.

Sicheres Element

Um eine sichere Lösung zu gewährleisten, müssen der Schlüssel und andere wichtige Anmeldeinformationen nicht nur vom Mikrocontroller entfernt, sondern auch vom Mikrocontroller entkoppelt werden und dürfen in keiner Weise mit der Software in Verbindung geraten. Hier setzt das Konzept eines sicheren Elements an. Die Idee hinter dem sicheren Element besteht darin, im Wesentlichen einen sicheren Hafen zur Verfügung zu stellen, wo der Schlüssel gespeichert und geschützt ist und niemand auf ihn zugreifen kann. Befehle von der CryptoAuthLib-Bibliothek ermöglichen es dem Schlüssel, die entsprechenden Aufforderungen/Antworten vom Mikrocontroller an das sichere Element zu senden, um die Authentifizierung zu validieren.

Zu keinem Zeitpunkt des Produktentwicklungsprozesses und des Lebenszyklus wird der private Schlüssel freigelegt oder verlässt er das sichere Element. So kann eine durchgängige Vertrauenskette aufgebaut werden. Die sicheren Elemente sind autonome integrierte Schaltkreise (ICs) des Typs CryptoAuthentication, die als Tresore, in denen Unternehmen ihre Geheimnisse lagern, angesehen werden können. In diesem Fall beinhalten sie die für die IoT-Authentifizierung benötigten privaten Schlüssel.

Schlüssel bereitstellen

Ein zweites wichtiges Konzept besteht darin, wie die privaten Schlüssel und andere Anmeldeinformationen vom Kunden in das CryptoAuthentication-Gerät übermittelt werden. Zu diesem Zweck bietet Microchip eine Plattform, über die der Kunde während der Fertigung der integrierten Schaltkreise die Programmierung seiner geheimen Daten erstellen und sicher organisieren kann, ohne dass jemand an sie gelangt – auch nicht die Mitarbeiter von Microchip. Microchip fertigt dann das sichere Element an seinen gesicherten und nach einheitlichen Kriterien zertifizierten Fertigungsstandorten. Erst kurz bevor das sichere Element dem Endanwender bereitgestellt und an diesen versandt wird, verlässt es diesen gesicherten und nach einheitlichen Kriterien zertifizierten Fertigungsstandort. Wenn Kunden AWS-IoT-Accounts eröffnen, bringen sie die Kundenzertifikate mit, die Microchip in ihrem Auftrag mit der Use Your Own Certificate-Funktion von AWS ausgestellt hat.

Anschließend nutzen sie die IoT-Funktion von AWS, die Just-In-Time-Registrierung (JITR) genannt wird, um einen Massen-Upload der auf Gerätezertifikate durchzuführen, die für das Konto des AWS-IoT-Anwenders im sicheren Element gespeichert und bereitgestellt werden. Das Zertifikat auf Kundenebene kann nun das Zertifikat auf Geräteebene verifizieren, und die Vertrauenskette ist somit vollständig. Durch diese Funktion wird – mit Blick auf die Sicherheit – echte Unternehmens-IoT-Skalierbarkeit ermöglicht. Es gibt möglicherweise viele tausend Zertifikate, die unter Anwendung des Just-In-Time-Registrierungsverfahrens (JITR) verarbeitet werden können. Sie können ohne Eingreifen des Anwenders in der Masse verarbeitet werden, anstatt nacheinander. Anstatt Zertifikate manuell von den verknüpften Geräten in ein Cloud-Konto laden zu müssen und diese Dritten zugänglich zu machen, können die Anwender jetzt veranlassen, dass neue Gerätezertifikate sich automatisch als Bestandteil der Ausgangskommunikation zwischen dem Gerät und dem AWS-IoT registrieren, ohne dass die Sicherheit jemals gefährdet ist.

Erste Schritte

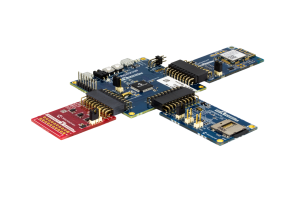

Das vorkonfigurierte Zero-Touch-Bereitstellungskit (siehe Abbildung) ist im Crypto-Authentifizierungsgerät ATECC508AMAHAW enthalten. Damit lässt sich das Authentifizierungsverfahren gegenüber dem AWS-IoT-Konto durchführen. Der erste Schritt besteht darin zu erfahren, was eine Vertrauenskette ist. Dazu werden die neuen Python-Scripts angewendet. Weiterhin erfährt man etwas zum Bereitstellungsprozess, der in den Fabriken von Microchip während der Bereitstellungsphase stattfindet. Der Bausatz zeigt, wie die Prinzipien des Herstellungsprozesses in gewissem Umfang funktionieren. Außerdem weist das Gerät eine hohe Widerstandsfähigkeit gegen physische Manipulation auf und ist mit Vorkehrungen zur Abwehr von Angriffen von der Seite ausgestattet.

Darüber hinaus verfügt es über einen hochwertigen Federal Information Processing Standard (FIPS) konformen Zufallszahlengenerator und über einen energiesparenden Verschlüsselungsbeschleuniger für die Kompatibilität mit einer breiten Palette von ressourcenbegrenzten IoT-Geräten. Außerdem besitzt das Gerät die Fähigkeit, unterschiedliche Fertigungsabläufe kosteneffizient nahtlos anzupassen. Um die Kluft zwischen Embedded-Ingenieuren und IT-Profis zu überbrücken, wird der Bausatz, zusätzlich zur Python-Script-Eingliederung, mit dem CloudFormation-Script ausgeliefert, das die Einrichtung des AWS-Kontos zu beschleunigt und die Cloud-Anbindung einfacher macht. Mit Hilfe eines CloudFormation-Scripts kann der Anwender in Minutenschelle eine Anwenderschnittstelle (UI) innerhalb der AWS-Umgebung definieren.

Fazit

Die Kombination der Just-In-Time-Registrierung (JITR) von AWS-IoT, in Verbindung mit dem CryptoAuthentication-Gerät ATECC508MAHAW und dem sicheren Bereitstellungsprozesses in der Fertigung von Microchip bietet IoT-Sicherheit. Diese echte Ende-zu-Ende-IoT-Sicherheitslösung ermöglicht den Erfolg der Industrie 4.0-Sicherheit in für sicheres und effizientes Wachstum.

Autor: Xavier Bignalet,

Microchip Technology Inc.

www.microchip.com