Datenschutz im Smart Home

Daten schützen

Ab Mai 2018 stellt die Datenschutzgrundverordnung (EU-DSGVO) den Datenschutz auf eine neue Grundlage. Auch Smart Home-Produkte sind davon betroffen. Hersteller sollten ihr Angebot so gestalten, dass sie – unabhängig vom Einsatzzweck ihrer Geräte – generell alle Aspekte der Verordnung einhalten. Was gilt es zu beachten?

Wie wichtig ein hohes Niveau an Datenschutz und Datensicherheit ist, hat der Gesetzgeber erkannt und im Jahr 2016 für die EU in der ‚Europäischen Datenschutzgrundverordnung‘ (EU-DSGVO) bzw. ‚General Data Protection Regulation (GDPR)‘ beschlossen. Diese stellt den Datenschutz auf eine neue Grundlage. Nach Ablauf einer zweijährigen Übergangsfrist kommt sie ab dem 25. Mai 2018 in EU-Ländern zur Anwendung. Der deutsche Gesetzgeber hat bereits das Bundesdatenschutzgesetz neu formuliert und hundert weitere Gesetze angepasst. Die DSGVO gilt für die Verarbeitung personenbezogener Daten.

Während es bei Funktionsgebäuden offensichtlich ist, dass bei der Erhebung personenbezogener Daten der Datenschutz gilt, gibt es beim privaten Wohnen ein verbreitetes Missverständnis. Ursache dafür ist eine Einschränkung im neuen Bundesdatenschutzgesetz (BDSG neu). In §1 heißt es: Das Gesetz findet keine Anwendung, wenn „die Verarbeitung durch natürliche Personen zur Ausübung ausschließlich persönlicher oder familiärer Tätigkeiten“ erfolgt. Sofern smarte Geräte in der Privatwohnung genutzt werden und deren Daten ausschließlich in den vier Wänden bleiben, ist das tatsächlich kein Thema für den gesetzlichen Datenschutz.

Wenn die Geräte Daten drahtlos übertragen und die Daten auch außerhalb der Wohnung empfangen werden können, ist das schon kritischer. Eindeutig datenschutz-relevant wird es, wenn die Übertragung ins Internet erfolgt und die Daten Personenbezug haben. ‚Personenbezug‘ bedeutet, die Person kann direkt oder indirekt identifiziert werden. Damit ist schon eine dynamische IP-Adresse personenbezogen, denn über die Daten des Providers könnte die Person identifiziert werden. Bezogen auf IoT-Geräte ist offensichtlich, dass die Wohnung zur Privatsphäre gehört. Alles, was von dort nach außen dringt, sind schützenswerte Daten. Das gilt selbst dann, wenn es nur um die ausgewählte Raumtemperatur geht. Die im Garten gemessene Außentemperatur ist dagegen öffentlich und unterliegt nicht dem Datenschutz. Die DSGVO schützt nicht nur private Nutzer (consumer), sondern generell alle Personen, von denen Daten erfasst werden. Das gilt im gewerblichen Umfeld auch für die Bediener-Erkennung durch Logins, Aktivierung eines Einrichtungsmodes und Wartungsbetrieb, sobald technisch zugeordnet werden könnte, welche Person dies ausführt. Neu sind jetzt die Forderungen nach ‚Privacy by Design‘ und ‚Privacy by Default‘.

Privacy by Design

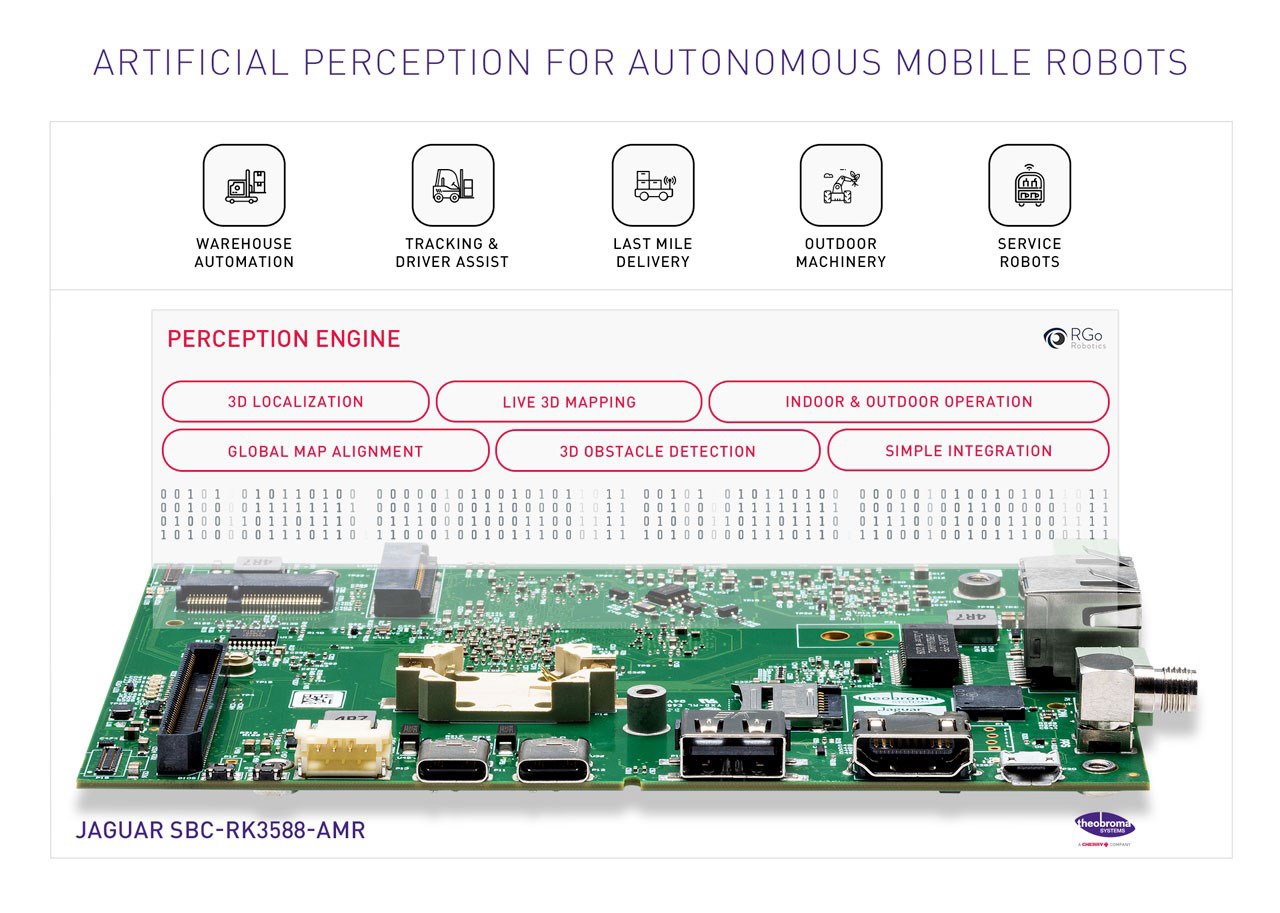

Privacy by Design bedeutet ‚eingebauter Datenschutz‘. Bereits bei der Entwicklung soll der Datenschutz berücksichtigt und nicht erst nachträglich aufgesetzt werden. Datenschutzrisiken sollen von Anfang an vermieden werden. In Bezug auf IoT-Geräte empfiehlt sich dabei eine Unterscheidung zwischen dem Gerät selbst und den mit dem Gerät verbundenen IoT-Service, zum Beispiel die Steuerung über eine App. Das Gerät muss technische Merkmale besitzen, die einen Datenschutz-konformen Betrieb ermöglichen. Ein Beispiel: Jedes IoT-Gerät sendet und empfängt Daten. Diese Datenübertragung soll verschlüsselt erfolgen. Verschlüsselung benötigt Rechenleistung. Der Prozessor im Gerät muss dafür von Anfang an ausreichend groß gewählt werden oder dieses Merkmal möglicherweise schon eingebaut haben. Beim IT-Service für das IoT-Gerät geht es vorrangig um den Geschäftsprozess und die Infomations-Architektur. Das muss im Sinne von Privacy by Design so gestaltet sein, dass die erfassten Daten nur für den Zweck genutzt werden können, der mit dem Nutzer vertraglich vereinbart ist. Um diese ‚Datennutzungskontrolle‘ direkt in die Informationsarchitektur zu integrieren, betritt die Informatik Neuland. Vor allem muss die Zweckbindung der Daten in den Geschäftsprozessen festgeschrieben sein. Eine Vorratsdatenspeicherung für heute noch nicht bekannte Zwecke im Sinne von Big Data Analyse ist damit ausgeschlossen, solange die Daten personenbezogen sind. Für anonymisierte oder pseudonymisierte Daten ist dies unkritisch.